Bilibili工具箱挂掉后,当前通过弹幕逆查找发送者的方法

Bilibili工具箱挂掉后,当前通过弹幕逆查找发送者的方法

大致分为三个步骤

第一步,打开想要查找的弹幕的所在视频,找到该视频的cid。

这里以我自己的视频【混剪/MAD】Fate×没有名字的怪物为例,假设你想要找的弹幕在这个视频里。

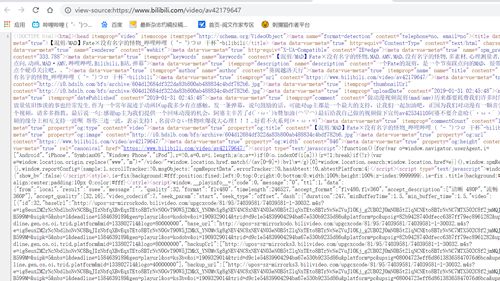

在视频页面点击右键,查看网页源代码(如图)。

每个浏览器都会有

打开后如图:

别被吓到了

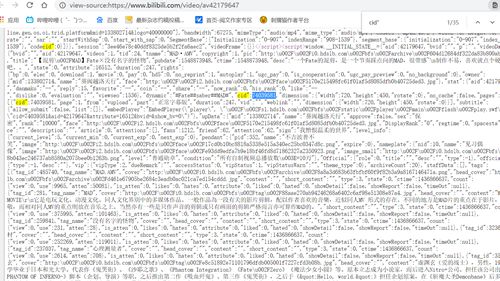

在该页面,按下Ctrl+F(按关键词查找),搜索 cid”

cid” 后面的那一串数字就是该视频的cid。

标蓝部分 74039581 就是该视频cid

第二步,获取该视频的弹幕信息。

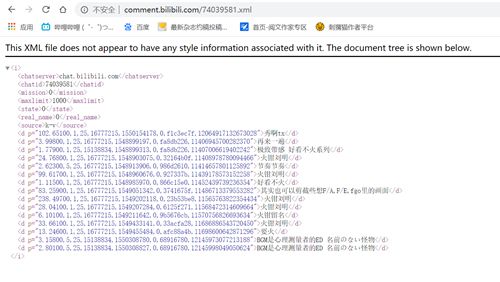

在网址栏搜索(

以我刚才找到的cid为例,即搜索:

会出现以下页面:

在该页面显示出了本视频所有的弹幕数据。

比如说,我想要查找的弹幕是上图中的第二条“再来一遍”,那么其信息为:

d p=3.99800,1,25,16777215,1548899197,0,fa8db226,11406945700282370再来一遍/d

其中的每串字符都有其代表的意义,其中,表示该弹幕发送者id的字符串为fa8db226

这串代码就是我们找到该弹幕发送者的关键。

(其他字符的含义笔者不作赘述,如果读者想要知道,可以参考这篇的文章:

第三步,通过第二步找到的字符串,破解出发送者的B站uid。

简单说一下,第二步找到的字符串(fa8db226),是将弹幕发送者的uid通过某种算法得出的结果,正因此,我们也可以通过计算逆推出发送者的uid。(具体算法不作介绍,因为我也不懂。)

这里我们需要下载一个工具:bilibili弹幕反查用户工具(下载链接请见评论区)

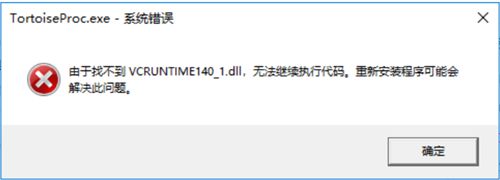

这个软件在安装完成打开时,某些用户会遇见一个问题(如果没有遇到,这段可以跳过):

弹出 Cannot load library VCRUNTIME140_1.dll

这表示你的电脑缺少打开这个软件的插件。

解决的办法可以上百度搜,方法不少。这里笔者推荐安装一个补充包微软常用运行库合集,这一系列问题就可以解决,补充包下载地址见评论区。

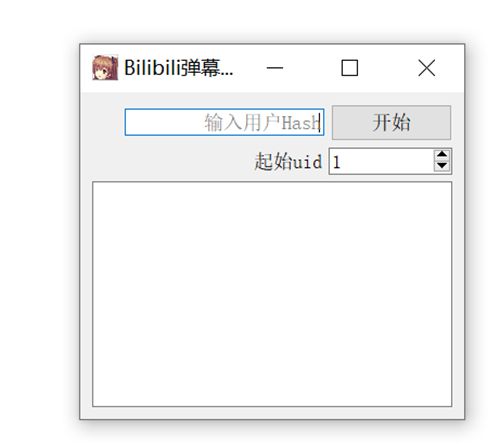

软件成功打开后是这个界面:

这个软件的制作者是 这是为什么呢旅长 (貌似)

有关这个软件的问题大家还可以参考该大佬写的一篇简书

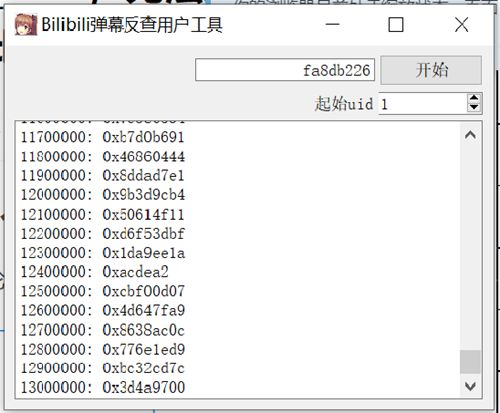

我们将用户Hash,就是刚才找到的那一串字符(fa8db226)输入第一栏,点击开始,工具就会开始暴力破解。

破解ing

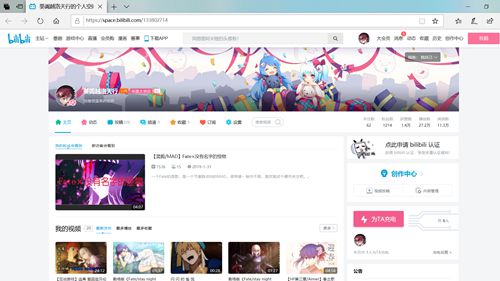

破解成功后,会显示破解出的uid,并自动弹出弹幕发送者的B站主页。

那让我来看看,究竟是谁发了这个弹幕“再来一遍”呢……

!

原来是我自己发的啊!那没事了。

如果觉得这篇文章有帮助,

不妨点个赞点个硬币,支持一下笔者吧~

以上就是(Bilibili工具箱挂掉后,当前通过弹幕逆查找发送者的方法)全部内容,收藏起来下次访问不迷路!